日本华盛顿酒店品牌的服务器在2026年2月13日晚遭受勒索软件攻击,导致业务数据被泄露。酒店已成立内部应急小组并聘请外部安全专家进行调查,确认客户数据未受影响,因为其存储在独立公司管理的服务器上。此次事件导致部分门店信用卡终端暂时不可用,但未出现重大运营中断,财务影响仍在评估中。酒店承诺将持续更新最新进展。

日本华盛顿酒店品牌的服务器在2026年2月13日晚遭受勒索软件攻击,导致业务数据被泄露。酒店已成立内部应急小组并聘请外部安全专家进行调查,确认客户数据未受影响,因为其存储在独立公司管理的服务器上。此次事件导致部分门店信用卡终端暂时不可用,但未出现重大运营中断,财务影响仍在评估中。酒店承诺将持续更新最新进展。

Eurail B.V. 运营的欧洲铁路通票服务近日确认,早前一次数据泄露导致的客户信息被盗后已在暗网出售,并在 Telegram 上公开样本。泄露信息包括姓名、护照、身份证、银行 IBAN、健康及联系方式等。公司正调查受影响的记录数量,并将依据 GDPR 通知监管机构及受害客户,建议用户更换密码、监控银行账户并防范钓鱼诈骗。

荷兰警方因一次误发的机密文件下载链接导致一起数据泄露事件。40岁男子在获悉错误后仍下载文件,并以此勒索警方,要求回报。警方在里德尔克将其逮捕,指控其计算机侵入罪,并扣押其存储设备以追回文件。警方强调,误收机密材料的接收者有报告义务,且不得访问或保留非本人 intended 的文件。目前尚未发现文件被进一步传播,调查仍在进行中。

安全研究人员发现一种信息窃取恶意软件变种正在窃取 OpenClaw AI 代理的配置文件和网关令牌。该病毒通过通用文件抓取例程搜集 openclaw.json、device.json 与 soul.md 等关键文件,进而获取用户的 AI 代理身份、加密密钥以及网关认证令牌,可能导致远程控制或冒充请求。研究指出,此行为标志着信息窃取从浏览器凭证转向 AI 代理“灵魂”的演进,并预测未来将出现专门解密 AI 配置的模块。同时,OpenClaw 平台面临多项安全风险,包括恶意技能上传、假冒网站托管恶意代码以及大量实例暴露导致的远程代码执行风险。

安全研究人员发现,一批伪装为 VKontakte 主题定制的 Chrome 扩展在2025年中至2026年1月期间,累计被安装超50万次,劫持用户账户并自动加入攻击者控制的群组、重置设置、利用平台漏洞执行未授权操作。该活动由 GitHub 别名“2vk”单一威胁者发起,涉及支付记录窃取及持续静默更新,目标覆盖俄语用户及东欧、中亚等地区。

一项由 ETH Zurich 与瑞士意大利语大学合作的研究发现,主流云密码管理器 Bitwarden、Dashlane、LastPass 以及 1Password 存在多达 25 种密码恢复攻击方式,攻击范围从完整性违规到组织全部保险库被完全泄露。研究指出,这些漏洞源于密钥托管设计缺陷、项目级加密错误、共享功能滥用以及对旧版加密的向后兼容性。厂商已陆续推出补丁和改进措施,但目前尚无证据表明这些漏洞已被实际利用。

乌克兰通过全国星链终端验证系统封禁未登记设备,阻止俄罗斯在无人机上使用星链,实现实时卫星通信。此举已导致俄军在扎波罗热地区的自杀式无人机攻击减少,俄方出现通信协同困难,并出现多起尝试通过现金收买平民、利用空壳公司或迫使战俘家属注册终端的规避手段。乌克兰黑客组织利用这些违规行为收集情报并勒索资金,进一步削弱俄方的无人机作战能力。

随着 OpenClaw 代理式 AI 助手的广泛部署,安全研究机构 Hudson Rock 首次在野外捕获信息窃取恶意软件窃取 OpenClaw 配置文件的案例。该恶意软件可能是 Vidar 的变种,通过扫描包含 “token” 与 “private key” 等关键字的文件,窃取了 openclaw.json、device.json 以及 soul.md 等关键数据,进而可能完全控制受害者的数字身份。研究人员警告,随着 OpenClaw 在专业工作流中的渗透,信息窃取者将继续将其作为主要攻击目标。

本文详细阐述了在密码时代向无密码(passkey)技术转型的必要性,并结合 ISO/IEC 27001 的控制要求,提供了技术原理、风险评估、控制映射、实施步骤以及最佳实践。通过介绍 passkey 的工作机制、合规对照、成本收益和常见误区,帮助组织在保持合规的前提下实现更安全、更高效的身份认证。

美国网络安全与基础设施安全局(CISA)于2026年2月16日下令联邦机构在三天内修补BeyondTrust远程支持软件的活跃利用漏洞CVE-2026-1731。该漏洞源于操作系统命令注入,可导致未授权的远程代码执行,影响Remote Support 25.3.1及更早版本以及Privileged Remote Access 24.3.4及更早版本。BeyondTrust已在2月6日发布补丁,但本地部署需手动更新。安全研究机构Hacktron披露约有1.1万实例暴露,其中约8.5千为本地部署。CISA已将该漏洞列入已知被利用漏洞目录(KEV),并要求联邦民用执行部门在2月16日之前完成修补,以防止进一步的系统妥协、数据泄露和服务中断。

立陶宛通过国家级“安全且包容的电子社会”任务,联合高校、企业和政府部门,针对 AI 生成的网络诈骗和新型社会工程展开研发。项目聚焦提升网络韧性、保护个人数据,并利用人工智能构建自适应防御系统、威胁检测传感器和自动化情报平台,以应对生成式 AI 带来的大规模、逼真且难以辨识的网络攻击。

安全研究员披露了名为 ZeroDayRAT 的新型移动间谍软件,可在 Android 与 iOS 设备上实现实时监控、位置追踪、摄像头/麦克风实时传输、键盘记录以及窃取钱包、支付应用等敏感信息。该平台通过 Telegram 销售,提供完整的在线面板,支持多平台并具备金融盗窃功能,已被用于多起移动恶意软件和诈骗活动,构成对个人和组织的严重威胁。

Google于2026年2月发布紧急更新,修复了CVE-2026-2441高危Chrome零日漏洞,该漏洞因CSSFontFeatureValuesMap迭代器失效导致使用后释放,可被攻击者利用触发浏览器崩溃、渲染错误或数据损坏。Google确认该漏洞已在野外被利用,并在稳定版渠道快速推送修复,覆盖Windows、macOS和Linux平台。此次修补是2026年首例被积极利用的Chrome漏洞,去年Google已修复八个零日漏洞,主要由其威胁分析小组报告。

Google 于本周五发布 Chrome 浏览器安全更新,修复了被野外利用的高危零日漏洞 CVE-2026-2441,该漏洞为 CSS 中的 use‑after‑free,攻击者可通过特制 HTML 页面在沙箱内执行任意代码。Google 确认漏洞已被利用,并提醒用户尽快升级至 145.0.7632.75/76(Windows、macOS)或 144.0.7559.75(Linux),其他基于 Chromium 的浏览器亦应及时更新。

知名数据敲诈组织 ShinyHunters 宣称窃取了超过 60 万条加拿大鹅(Canada Goose)客户记录,包含个人身份信息和部分支付卡信息。公司表示这些数据来源于历史交易记录,未发现自有系统被入侵的证据,并正在核实数据的准确性。泄露的 1.67 GB JSON 数据集详细列出订单信息、联系方式、地址、IP 以及部分卡号后四位等,虽未包含完整卡号,但仍可能被用于钓鱼、社交工程和欺诈。ShinyHunters 否认与近期针对单点登录(SSO)的攻击有关,称数据源自第三方支付处理商的泄露。此次事件的影响范围尚未确定,公司将继续评估并采取必要措施保护用户信息。

安全研究人员发现,攻击者在最新的 ClickFix 社会工程攻击中利用 nslookup 命令向受害者的系统发送自定义 DNS 查询,从受控 DNS 服务器获取并执行恶意 PowerShell 脚本,进而下载包含 Python 运行时和恶意脚本的压缩包,建立持久化并最终植入远程访问木马 ModeloRAT。此手法首次将 DNS 响应作为载荷传输渠道,使攻击者能够在正常 DNS 流量中动态修改恶意代码,标志着 ClickFix 攻击向更隐蔽的传输方式演进。

Microsoft 在 2026 年 2 月的 Patch Tuesday 更新中通过 KB5077181 修复了 Windows 11 25H2 与 24H2 版本在安装 2025 年 12 月及 2026 年 1 月安全更新后出现的 UNMOUNTABLE_BOOT_VOLUME 启动故障。该问题曾导致部分商业设备启动失败、显示黑屏并需手动恢复。此前的可选预览更新 KB5074105 已提供临时缓解,现已在正式安全更新中彻底解决,Microsoft 建议仍受影响的企业联系支持获取进一步帮助。

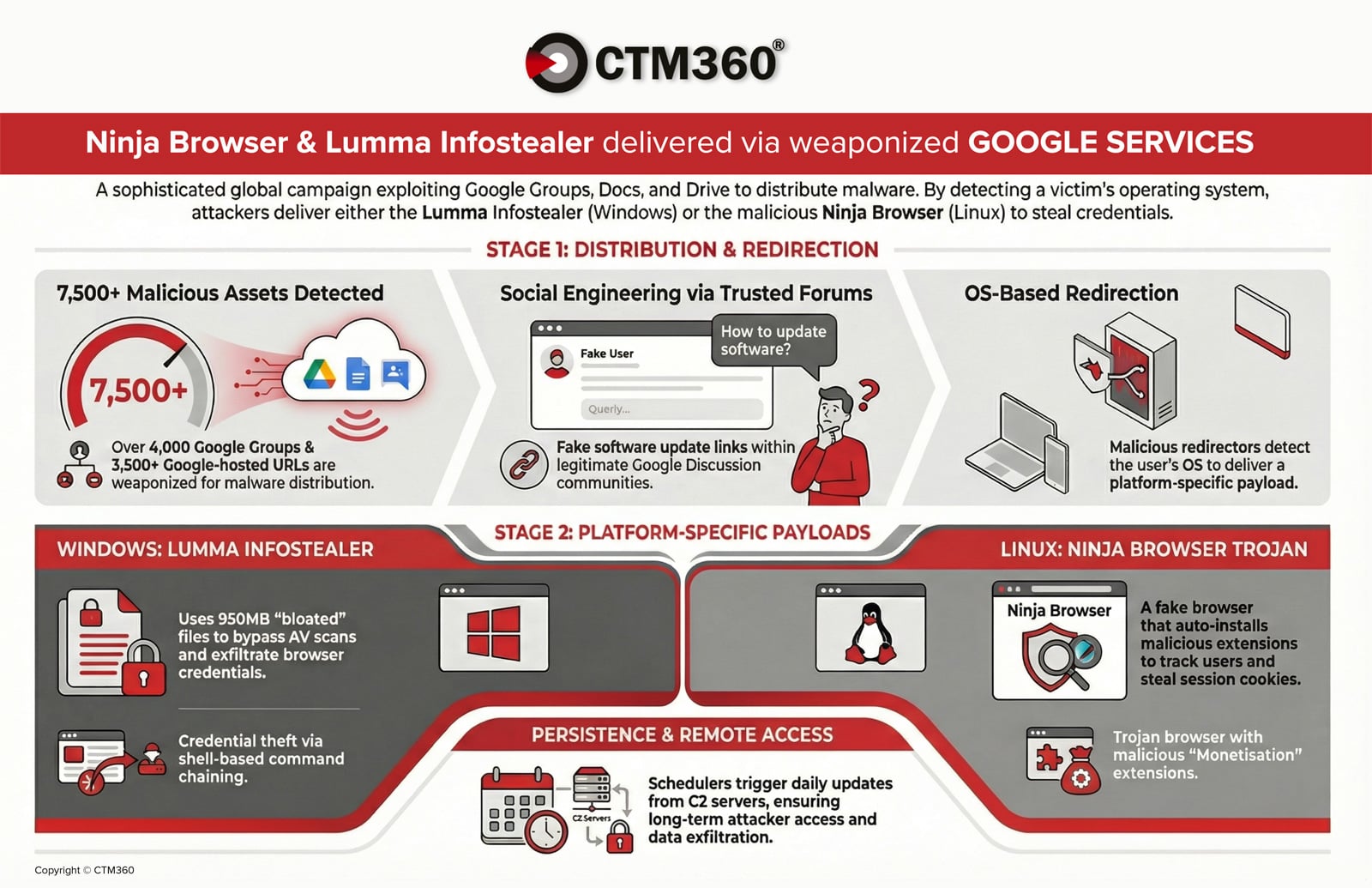

CTM360 发现一起利用 Google Groups 和 Google 托管链接的活跃恶意软件活动,涉及超过 4,000 个恶意群组和 3,500 条 URL。攻击者通过伪装的下载链接向全球组织投放 Lumma 信息窃取器和伪装为 “Ninja Browser” 的 Linux 浏览器后门。Windows 载荷采用超大压缩包和 AutoIt 重组技术,窃取浏览器凭证、会话 Cookie 并向 C2 发送数据;Linux 版本则通过恶意扩展静默收集信息并保持持久化。活动利用可信的 Google 服务规避传统过滤,给企业带来凭证泄露、账户劫持和后续横向移动等风险。CTM360 建议检查短链、阻断相关 IOC、监控计划任务并审计浏览器扩展以降低威胁。

威胁行为者利用 Pastebin 评论传播一种新型 ClickFix JavaScript 攻击,诱骗用户在浏览器中执行恶意代码,劫持 Swapzone.io 上的比特币兑换流程,将资金重定向至攻击者控制的钱包。攻击通过伪造的套利指南,引导受害者复制并在地址栏输入 javascript: 代码,进而覆盖合法的 Next.js 脚本,替换存款地址并篡改汇率。由于比特币交易不可逆,受害者难以追回损失,此案例可能是首例使用浏览器 JavaScript 窃取加密货币的 ClickFix 变体。

微软披露了一种基于 DNS 的 ClickFix 攻击新变种,攻击者利用 Windows 运行框通过 nslookup 命令向硬编码的外部 DNS 服务器发起查询,获取并执行第二阶段载荷。该载荷会下载 ZIP 包,提取恶意 Python 脚本进行信息收集,再下放 VBScript 启动 ModeloRAT 远程访问木马,并在启动文件夹创建 LNK 持久化。此技术利用 DNS 作为轻量级信令通道,规避传统网络请求检测,已被用于多种变体(FileFix、JackFix 等)以及配合 CastleLoader、Lumma Stealer 等加载器的更大攻击链,导致全球范围内尤其是印度、法国和美国的用户受到影响。Bitdefender 警示,此类社交工程手段依赖用户对常规操作的信任,易使受害者在不知情的情况下执行任意代码。

威胁情报公司 GreyNoise 发现,单一托管在防弹基础设施上的 IP(193.24.123.42)在 2 月初发起的 417 次 Ivanti Endpoint Manager Mobile(EPMM)漏洞利用中,占比超过 83%。该 IP 同时利用了 Oracle WebLogic、GNU Inetutils Telnetd 和 GLPI 的多个漏洞,攻击活动呈高度自动化并使用 OAST DNS 回调验证执行能力。Ivanti 已发布临时热修复,并计划在第一季度随 EPMM 12.8.0.0 正式补丁发布。

威胁行为者通过邮寄伪装成 Trezor 与 Ledger 官方的信件,诱导用户扫描二维码访问钓鱼网站并提交钱包恢复短语。信件声称“身份验证检查”或“交易检查”为强制性,制造紧迫感,导致受害者在恶意页面输入 12、20 或 24 词种子短语,随后被窃取并用于转移加密资产。文章提醒硬件钱包厂商永不要求用户提供恢复短语,用户应仅在设备本体上恢复钱包,避免此类实体钓鱼攻击。

Google 威胁情报团队披露,北朝鲜关联的黑客组织 UNC2970 以及其他国家支持的攻击者正利用 Google Gemini 生成式 AI 进行信息收集、目标画像和攻击准备。它们通过 Gemini 合成开源情报、自动化漏洞分析、生成钓鱼素材以及编写恶意代码,甚至发起模型提取攻击以复制 Gemini 的推理能力。Google 还发现了利用 Gemini API 的恶意下载器 HONESTCUE、伪装成加密货币交易所的 AI 钓鱼套件 COINBAIT,以及通过公开共享功能传播的 ClickFix 恶意指令。此类行为模糊了正常研究与恶意侦察的界限,凸显生成式 AI 在网络攻击全链路中的风险。

安全研究人员发现,北朝鲜 Lazarus 组织通过伪装招聘活动,在 npm 与 PyPI 开源仓库投放大量恶意软件包。攻击者利用社交平台接触开发者,诱导其运行包含后门的依赖,从而在受害机器上部署远控木马,并通过令牌机制与 C2 服务器通信。该活动自 2025 年 5 月起活跃,涉及数十个伪装成正常库的包,并延伸至其他恶意 npm 项目,如 du er‑js 与 XPACK 攻击,显示出高度的模块化与国家级资助的特征。

2026 年针对 128 位企业安全决策者的调研显示,实施持续威胁暴露管理(CTEM)的组织在攻击面可视化、方案采用率和威胁感知上均领先约 50% 以上。仅 16% 的受访企业已落地 CTEM,剩余 84% 因缺乏实施而逐渐落后。调研指出,意识虽高(87% 认可 CTEM 重要性),但实际部署率低,主要受组织惯性、优先级冲突和预算限制影响。随着攻击面复杂度提升,传统手工和周期性控制已难以应对,CTEM 成为高复杂度环境下唯一可持续的防御方案。

GreyNoise 发现,针对 Ivanti Endpoint Manager Mobile(EPMM)新披露漏洞的利用活动中,约 83%(346 次)来源于同一 IP(193.24.123.42),该 IP 位于 PROSPERO 提供的弹性托管基础设施上。该 IP 同时利用了四个不同软件的漏洞,并通过 300 多种用户代理进行伪装,表现出高度自动化的攻击工具特征。欧洲多家监管机构已确认受到此攻击,且攻击者在未部署恶意载荷的情况下,仅通过 DNS 回显确认目标可被利用。Ivanti 已发布补丁并提供检测脚本,建议用户尽快更新并阻断相关自治系统。

Apple 于本周三发布针对 iOS、iPadOS、macOS Tahoe、tvOS、watchOS 与 visionOS 的安全更新,修复了被 Google Threat Analysis Group 发现并已在野外被利用的 dyld 零日漏洞 CVE‑2026‑20700。该漏洞允许具备内存写入能力的攻击者在受影响设备上执行任意代码。公告中还提及此前在 iOS 26 之前的版本中被利用的两起漏洞 CVE‑2025‑14174(ANGLE Metal 渲染器的越界访问)和 CVE‑2025‑43529(WebKit 的 Use‑After‑Free),并提供了对应的补丁。更新覆盖 iPhone 11 及以后机型、iPad Pro、Mac、Apple TV、Apple Watch 以及 Vision Pro,并对旧版系统及 Safari 也提供了修复。此次修复标志着 Apple 在 2026 年首次应对已被主动利用的零日漏洞。

安全研究团队发现首例恶意 Outlook 插件 AgreeTo,攻击者利用已废弃的合法插件域名托管钓鱼页面,窃取超过 4000 条 Microsoft 凭证。该插件具备读取和修改邮件的权限,若被滥用可进一步抽取邮箱内容。攻击利用了 Office 插件通过清单文件动态加载远程内容且缺乏持续监控的漏洞。研究人员呼吁对 Marketplace 中的插件进行定期重新审查、域名所有权验证以及对长期未更新的插件进行下架,以防止类似供应链攻击再次发生。

近期,多起针对印度国防及政府关联机构的跨平台远程访问木马(RAT)攻击被披露。APT36(Transparent Tribe)与其子组织 SideCopy 利用 Geta RAT、Ares RAT 和 DeskRAT 等恶意软件,通过钓鱼邮件投送 LNK、ELF、PowerPoint 加载项等载体,实现对 Windows 与 Linux 系统的持久渗透、信息搜集和长期控制。攻击链包括利用 mshta 执行 HTA、内存驻留技术以及自定义持久化方式,显示出该威胁团体在隐蔽性和多平台作战能力上的持续进化。

本次补丁星期二,超过60家软件厂商在操作系统、云服务和网络平台发布安全修复,涵盖Microsoft、Adobe、SAP、Intel等重点供应商。Microsoft 修复了59个漏洞,其中包括六个已被利用的零日漏洞;Adobe 更新了多款创意软件;SAP 解决了两项关键漏洞,涉及代码注入和授权检查缺失;Intel 与 Google 联合审查了 TDX 1.5,发现五个漏洞及大量改进建议。文章还列出了其他数十家厂商近期发布的安全补丁,体现了行业对漏洞修复的持续重视。

Pentera Labs 研究发现,许多面向实验室的故意漏洞培训应用在云环境中被默认配置、缺乏隔离且公开可访问,直接关联特权云身份。约 2000 例暴露实例中,超过 60% 部署在客户自管的 AWS、Azure、GCP 上,约 20% 已被攻击者植入加密挖矿、WebShell 等持久化工具,甚至涉及财富 500 强及知名安全厂商。攻击者可借此初始立足点横向移动,扩大攻击面,凸显对培训环境的安全监控和生命周期管理的迫切需求。

微软本周二发布安全更新,修补其软件中的 59 项漏洞,其中包括六个已在野外被利用的零日。此次补丁涵盖关键、重要和中等严重程度的漏洞,涉及权限提升、远程代码执行、欺骗等多种攻击方式,并同步更新 Secure Boot 证书及推出 Windows 基线安全模式和用户透明度与同意等新防护机制。

安全研究机构 Flare 披露了名为 SSHStalker 的新型 Linux 僵尸网络,该网络使用 IRC 作为指挥控制通道,并通过一套包含 16 种旧版 Linux 内核漏洞(2009‑2010 年 CVE)的利用工具,实现对易受攻击服务器的自动化大规模妥协。攻击者利用 Go 编写的 SSH 扫描器、IRC 控制的机器人以及多种后门载荷,保持持久访问并清除日志痕迹,且未进行常见的 DDoS、代理劫持或加密货币挖矿等后渗透行为。调查显示其背后可能是罗马尼亚黑客组织,作案手法与 Outlaw(Dota)高度相似,展示了成熟的运营纪律和对遗留基础设施的利用。

北朝鲜关联的威胁组织UNC1069自2018年起活跃,近期通过伪造Telegram账号、Zoom会议和AI生成的深度伪造视频,诱骗加密货币行业的目标下载恶意软件。攻击链包括假Zoom链接、ClickFix式的故障修复指令以及一系列新型恶意程序(如SILENCELIFT、DEEPBREATH、CHROMEPUSH),可窃取Windows和macOS系统中的凭证、浏览器数据和iCloud钥匙串。该组织已从传统金融转向Web3生态,针对中心化交易所、金融机构开发者和风险投资人员,显示出对金融盗窃的高度组织化与技术化。

朝鲜网络特工利用真实的 LinkedIn 账户冒充远程工作者,申请西方公司职位,以获取收入、窃取敏感数据并进行勒索。报告揭示其通过加密货币洗钱、链跳转等手段隐藏资金流向,并介绍了与之并行的“传染面试”等社交工程攻击以及相关的恶意软件、RAT 和北朝鲜黑客组织的最新分支情况,提醒企业核实求职者身份并加强防御。

研究人员披露了新出现的Reynolds勒索软件家族,它在恶意负载中直接嵌入了BYOVD(自带易受攻击驱动)组件,用于提升权限并禁用多款EDR安全工具。该驱动(NsecSoft NSecKrnl)存在CVE-2025-68947漏洞,可被攻击者利用终止任意进程,已被Silver Fox等威胁组织用于先行清除防御后投放恶意软件。Reynolds将防御规避与勒索功能合二为一,提升了攻击隐蔽性并简化了分支操作,同时伴随一系列近期勒索软件趋势,如高强度钓鱼、云存储滥用以及新型勒索组织的崛起,整体勒索攻击数量与平均赎金均出现显著增长。

Picus Labs最新的《Red Report 2026》显示,攻击者已从以勒索加密为主的噪声转向长期隐蔽的数字寄生虫模式。数据表明,勒索加密比例下降,凭证盗窃占四分之一攻击,80%顶级ATT&CK技术聚焦规避与持久。恶意软件通过进程注入、启动持久化、应用层协议和沙箱规避等手段潜伏,并利用AI提升效率但未根本改变手法。防御者需聚焦行为检测、凭证管理和持续暴露验证,以对抗这些安静且持久的威胁。

Fortinet 发布了针对 FortiClientEMS 的关键安全更新,修复 CVE-2026-21643 SQL 注入漏洞,该漏洞可让未认证攻击者通过特制 HTTP 请求执行任意代码,CVSS 评分 9.1。受影响的版本包括 FortiClientEMS 7.4.4,需要升级至 7.4.5 及以上;7.2 与 8.0 不受影响。Fortinet 同时修复了另一起 CVE-2026-24858 的高危漏洞,并确认前者已被恶意行为者利用用于创建本地管理员、获取 VPN 权限并导出防火墙配置,提醒用户尽快部署补丁。

ZAST.AI 完成 600 万美元 Pre‑A 融资,获高瓴资本支持,累计融资近 1000 万美元。公司凭借 AI 驱动的“自动生成 PoC+自动验证”技术,在 2025 年发现并验证了 119 条 CVE,涵盖 Azure SDK、Apache Struts 等主流开源项目,实现零误报的代码安全检测。ZAST.AI 已为多家《财富》500 强提供服务,帮助缩短修复周期、降低运营成本,融资将用于技术研发和全球市场扩张。

2026 年 1 月 29 日,Warlock 勒索软件组织利用未打补丁的 SmarterMail 服务器漏洞入侵 SmarterTools,导致约 12 台 Windows 服务器及其二级数据中心受影响,部分托管客户的 SmarterTrack 服务被波及。攻击者先利用 CVE‑2026‑23760 进行身份验证绕过,随后控制 Active Directory、创建新用户并投放 Velociraptor 等载荷,最终加密文件。SmarterTools 已在 Build 9511 中修复相关漏洞,并建议用户升级至 Build 9526。

荷兰数据保护局(AP)和司法委员会披露,攻击者利用Ivanti Endpoint Manager Mobile(EPMM)的零日漏洞入侵其系统,导致数千名公务员的姓名、工作邮箱和电话号码被未授权获取。欧盟委员会也发现类似痕迹,虽在九小时内遏制但未排除信息泄露风险。芬兰政府机构Valtori同样报告了约5万名员工数据泄露。Ivanti已发布高危漏洞(CVE‑2026‑1281、CVE‑2026‑1340)补丁,但攻击者仍利用未删除的标记数据进行长期窃取。专家警示,此类攻击背后是资源充足的高级威胁组织,企业需提升检测与响应速度。

OpenClaw 与谷歌旗下的 VirusTotal 合作,对上传至 ClawHub 的技能进行安全扫描,并利用其 Code Insight 功能每日重新哈希比对,自动阻拦恶意技能。与此同时,报告披露了 ClawHub 上数百个伪装成合法工具的恶意技能,涉及提示注入、后门植入、数据窃取等多种风险。文章列举了近期曝光的多项安全漏洞,包括明文存储凭证、零点击攻击、间接提示注入等,并警示企业在缺乏 IT 审批的情况下部署 OpenClaw 可能导致 Shadow AI 风险。

德国联邦宪法保护局和联邦信息安全局联合发布警告,称一个可能由国家支持的威胁组织正通过Signal即时通讯应用实施钓鱼攻击,锁定德国及欧洲的政界高层、军方、外交官员和调查记者。攻击者冒充Signal客服或聊天机器人,诱导受害者提供PIN码或验证码,进而在受控设备上注册受害者账号,窃取联系人、聊天记录并可冒充受害者发送信息。攻击不依赖恶意软件或平台漏洞,而是利用Signal合法功能,包括设备绑定和二维码扫描。相关机构提醒用户勿与所谓客服交互,启用注册锁并定期检查绑定设备,同时警示此类手法可能迁移至WhatsApp,并指出类似行动与俄罗斯相关的Star Blizzard等组织有关联。

研究人员披露了自 2019 年起由中国关联威胁组织使用的 DKnife AitM 框架,该框架由七个基于 Linux 的植入程序组成,能够在路由器和边缘设备上进行深度数据包检查、流量劫持和恶意软件投放。其主要针对中文用户,利用钓鱼页面收集电子邮件凭证,并与 ShadowPad、DarkNimbus 等后门配合。DKnife 与另一个中国 APT 组织 TheWizards 的 WizardNet 基础设施相连,显示出高度模块化和跨平台的攻击能力,凸显了现代中间人威胁的复杂性。

美国网络安全与基础设施安全局(CISA)发布《绑定操作指令 26-02》,要求联邦民用行政部门在12至18个月内清除所有不再获得厂商安全更新的边缘设备,并建立持续的生命周期管理。此举旨在降低技术债务,防止国家支持的威胁者利用这些设备渗透网络,提升联邦系统的整体安全韧性。

最新研究发现,一个此前未被记录的亚洲国家支持的网络间谍组织 TGR-STA-1030 在过去一年内侵入了 37 国的至少 70 家政府和关键基础设施机构,并在 2025 年底对 155 国的政府设施进行侦察。该组织使用钓鱼邮件、已知漏洞和多种 C2 框架、Web Shell 与隧道工具,部署带有防沙箱检测的恶意加载器,最终通过 GitHub 下载 Cobalt Strike 载荷。其活动已持续数月,对全球国家安全与关键服务构成严重威胁。

随着移动设备在企业中的普及,传统防火墙已难以满足其独特的使用场景。Samsung Knox 通过细粒度的应用层防火墙、与 VPN 并行的零信任网络访问(ZTNA)以及深度系统集成,实现对移动终端的实时可视化、精准访问控制和威胁响应。其内置架构避免了第三方方案的性能和部署负担,为企业提供了可持续的移动安全防护。

安全研究员发现 dYdX 的 npm 与 PyPI 包被恶意篡改,发布了包含钱包助记词窃取和远程访问木马的版本。攻击者利用合法发布凭证,针对 JavaScript 与 Python 生态系统分别植入窃密代码和 RAT,导致用户资产被盗。dYdX 已在 X 上披露并建议受影响用户隔离机器、转移资金并更换凭证,此类供应链攻击已在 2022 年和 2024 年多次出现,凸显开源生态系统的持续风险。

Anthropic 的最新大语言模型 Claude Opus 4.6 在开源库中发现了 500 多个高危漏洞,包括 Ghostscript、OpenSC 和 CGIF 等。该模型无需特定工具或提示即可进行代码审查和调试,能够像人工研究员一样分析代码、发现缺陷并帮助修复。Anthropic 已验证这些漏洞的真实性,并将模型用于优先处理最严重的内存损坏问题,相关缺陷已由维护者修补。

本期情报简报汇总了2026年1月的多起网络安全事件,包括Android媒体框架关键漏洞、供应链攻击、云渗透、勒索软件漏洞、AI辅助攻击等,突显攻击者追求速度、自动化和复用基础设施的趋势,同时指出已知配置和集成的安全盲点。