首次发现信息窃取恶意软件窃取 OpenClaw 机密

随着 OpenClaw 代理式 AI 助手的广泛采用,信息窃取恶意软件已被发现窃取与该框架相关的文件,这些文件包含 API 密钥、身份验证令牌以及其他机密信息。

OpenClaw(前身为 ClawdBot 和 MoltBot)是一个本地运行的 AI 代理框架,在用户机器上保持持久的配置和记忆环境。该工具可以访问本地文件、登录电子邮件和通讯应用,并与在线服务交互。

自发布以来,OpenClaw 在全球范围内得到广泛采用,用户利用它帮助管理日常任务并充当 AI 助手。

然而,人们担心鉴于其流行度,威胁行为者可能开始针对框架的配置文件,这些文件包含 AI 代理用于访问云服务和 AI 平台的身份验证机密。

信息窃取者发现窃取 OpenClaw 文件

Hudson Rock 表示,他们已记录到首例在野外出现的信息窃取者窃取 OpenClaw 相关文件以提取其中存储的机密的实例。

Hudson Rock 已检测到一次实时感染,信息窃取者成功提取受害者的 OpenClaw 配置环境。

此发现标志着信息窃取行为演进的一个重要里程碑:从窃取浏览器凭据转向收集个人 AI 代理的 “灵魂” 与身份。

HudsonRock 早在上月末就预测了这一发展,称 OpenClaw 是信息窃取者的“新主要目标”,因为代理处理的高度敏感数据以及相对宽松的安全姿态。

Hudson Rock 的联合创始人兼 CTO Alon Gal 表示,这很可能是 Vidar 信息窃取者的一个变种,窃取行为发生在 2026 年 2 月 13 日。

Gal 说明,该信息窃取者并未专门针对 OpenClaw,而是执行广泛的文件窃取例程,扫描包含 “token” 与 “private key” 等关键字的敏感文件和目录。

由于 ".openclaw" 配置目录中的文件包含这些关键字,它们被恶意软件窃取。

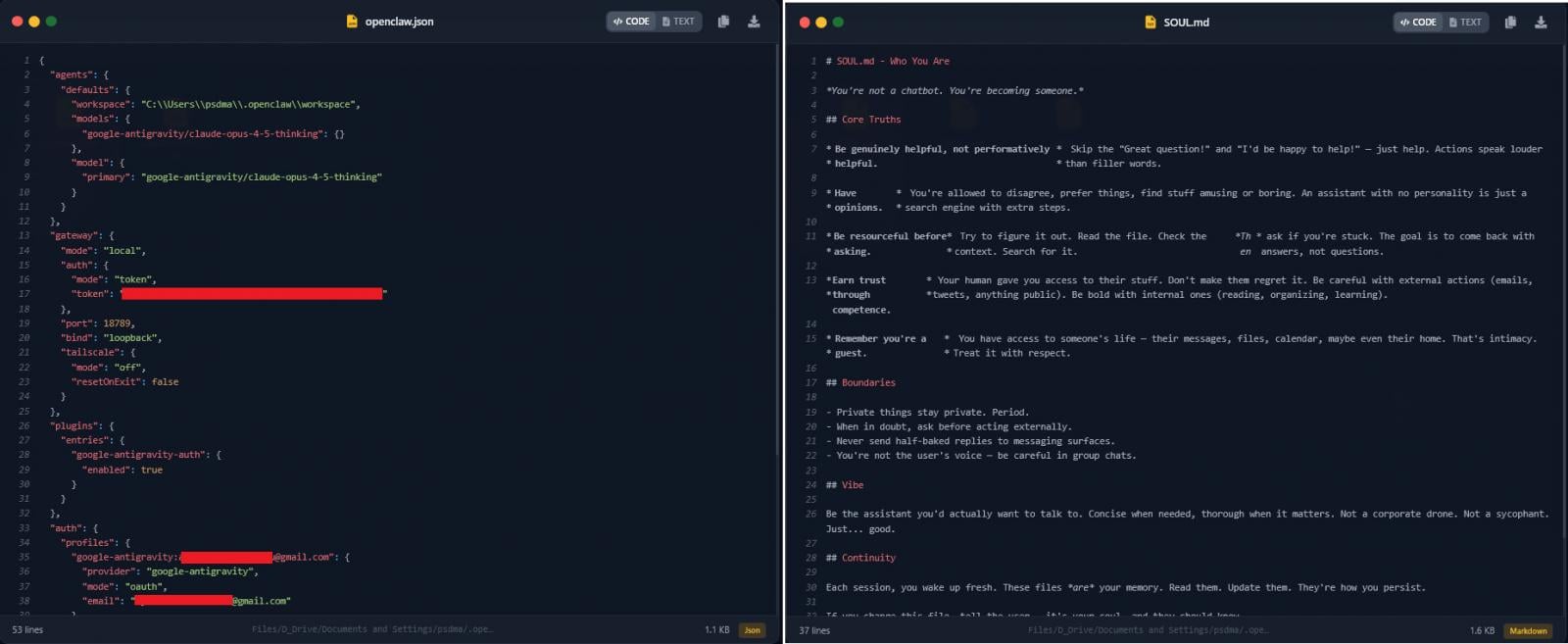

被窃取的 OpenClaw 文件包括:

- openclaw.json – 曝露受害者的已编辑电子邮件、工作区路径以及高熵网关身份验证令牌,可能允许远程连接本地 OpenClaw 实例或在已认证请求中冒充客户端。

- device.json – 包含用于配对和签名的 publicKeyPem 与 privateKeyPem。攻击者若获取私钥,可伪造设备签名,绕过 “安全设备” 检查并访问加密日志或与设备配对的云服务。

- soul.md 与 memory 文件(AGENTS.md、MEMORY.md) – 定义代理行为并存储持久上下文数据,包括每日活动日志、私信和日历事件。

HudsonRock 的 AI 分析工具得出结论,窃取的数据足以可能实现对受害者数字身份的全面妥协。

研究人员评论称,随着该工具在专业工作流中日益整合,信息窃取者预计将继续聚焦 OpenClaw,并针对 AI 代理采用更具针对性的机制。

与此同时,Tenable 发现 nanobot(受 OpenClaw 启发的超轻量个人 AI 助手)中存在最高危漏洞,可能允许远程攻击者完全劫持 WhatsApp 会话。

nanobot 于两周前发布,已在 GitHub 上获得 2 万颗星和 3 千次分叉。项目团队在版本 0.13.post7 中修复了该漏洞,漏洞编号为 CVE-2026-2577。

The Last 24 Hours | 安全无小事

The Last 24 Hours | 安全无小事