Pastebin 评论推动 ClickFix JavaScript 攻击 劫持 加密货币兑换

威胁行为者利用 Pastebin 评论传播一种新的 ClickFix 式攻击,诱骗加密货币用户在浏览器中执行恶意 JavaScript,从而劫持比特币兑换交易并将资金重定向至攻击者控制的钱包。

该活动依赖社交工程,声称通过所谓的 Swapzone.io 套利漏洞可获巨额利润,实则运行恶意代码直接在受害者浏览器中修改兑换流程。

这可能是已知的首例利用 JavaScript 改变网页功能以实现恶意目的的 ClickFix 攻击。

通过 Pastebin 推广

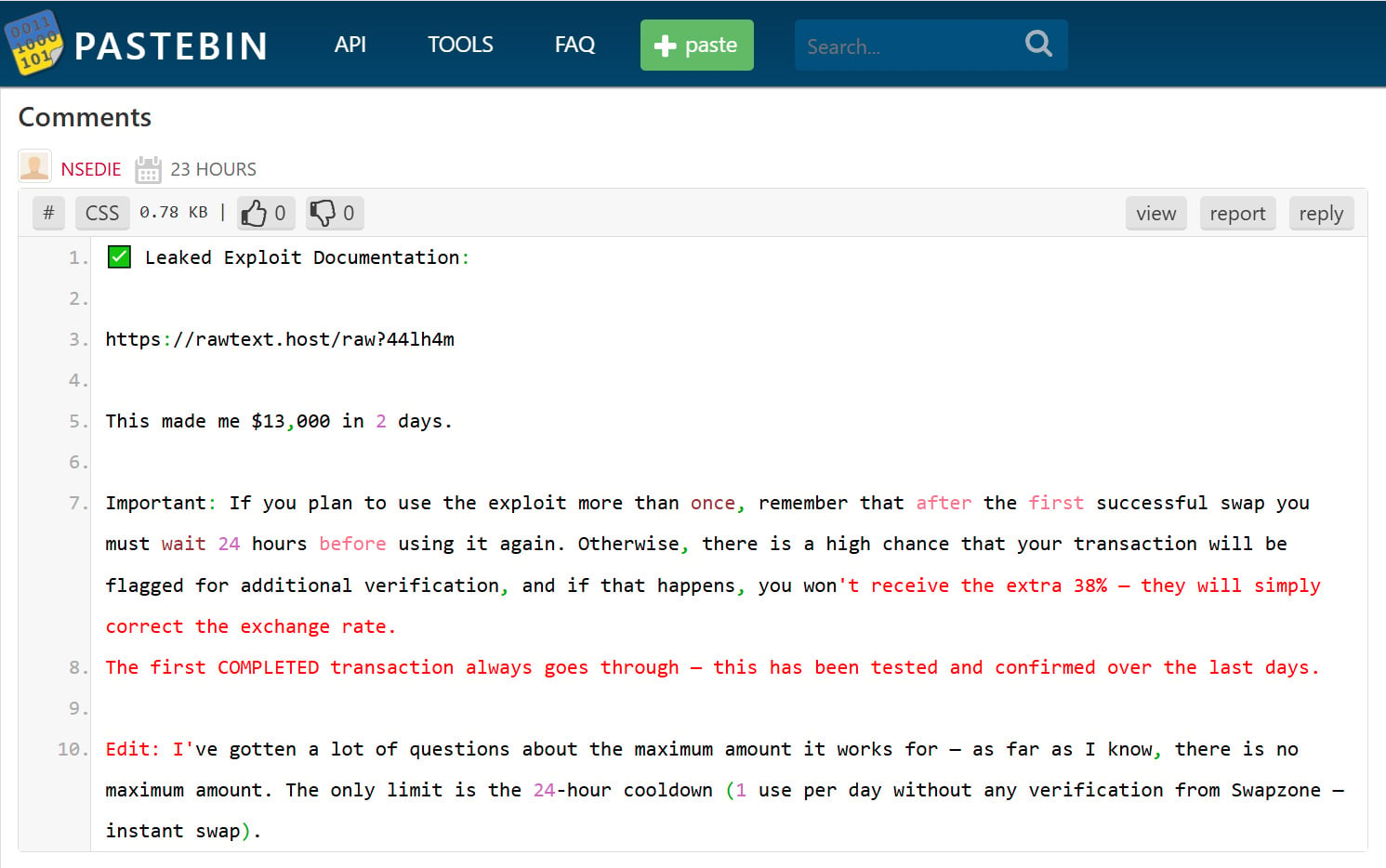

BleepingComputer 发现的该活动中,威胁行为者遍历 Pastebin 帖子并留下评论,宣传所谓的加密货币漏洞,并附带指向 rawtext.host 的链接。

该活动范围广泛,过去一周内我们的多篇帖子收到评论,声称是“泄露的漏洞文档”,可让用户在两天内赚取 13,000 美元。

评论中的链接会重定向至一个标题为“Swapzone.io – ChangeNOW 盈利方法”的 Google 文档,声称提供一种利用套利机会获取更高回报的指南。

“ChangeNOW 仍保留一个连接至 Swapzone 合作伙伴 API 的旧后端节点。在直接使用 ChangeNOW 时,该节点已不再用于公开兑换,”伪造的指南如此写道。

“然而,通过 Swapzone 访问时,某些 BTC 交易对的汇率计算会经过 v1.9 节点。该旧节点对 BTC 到任意币种使用不同的转换公式,导致约 38% 的额外收益。”

这些文档的实时观看人数通常在 1 到 5 人之间,表明该骗局正在流传。

伪造的指南指示受害者访问 Swapzone.io,并通过在浏览器地址栏直接执行 JavaScript 手动加载比特币节点。

指南要求受害者访问 paste.sh 上的 URL 并复制页面上托管的 JavaScript 代码片段。

随后指南指示读者返回 Swapzone 标签页,点击地址栏,输入 javascript: 并粘贴代码。粘贴完成后,按键盘回车键执行,如下所述。

此技术利用浏览器的 “javascript:” URI 功能,允许用户在当前加载的网站上直接执行地址栏中的 JavaScript。

通过诱骗受害者在 Swapzone.io 上运行此代码,攻击者能够操控页面并篡改兑换流程。

BleepingComputer 对托管在 paste.sh 的恶意脚本进行分析后发现,它会加载来自 https://rawtext.host/raw?btulo3 的二次载荷。

该高度混淆的脚本直接注入 Swapzone 页面,覆盖用于处理比特币兑换的合法 Next.js 脚本,从而劫持兑换界面。

恶意脚本内嵌了比特币地址,这些地址被随机选取并注入兑换流程,取代交易所生成的合法存款地址。

由于代码在 Swapzone.io 会话中执行,受害者看到的仍是合法界面,却最终将资金发送至攻击者控制的比特币钱包。

除了替换存款地址外,BleepingComputer 还获悉该脚本会修改显示的汇率和报价,使受害者误以为所谓的套利漏洞正在生效。

不幸的是,比特币交易不可逆转,若受骗上当,几乎没有办法找回资金。

一种新型 ClickFix 变体

该活动是 ClickFix 攻击的变体,ClickFix 是一种社交工程技术,诱骗用户在电脑上执行恶意指令,通常用于安装恶意软件。

通常,ClickFix 攻击针对操作系统,指示受害者运行 PowerShell 命令或 shell 脚本,以修复所谓错误或启用功能。

本例中,攻击者不再针对操作系统,而是指示受害者在访问加密货币交易平台时直接在浏览器中执行 JavaScript。

这使恶意代码能够修改页面并拦截交易细节。

这可能是首批专门利用浏览器 JavaScript 并窃取加密货币的 ClickFix 式攻击之一。

The Last 24 Hours | 安全无小事

The Last 24 Hours | 安全无小事