Google修补今年首次在攻击中被利用的Chrome零日漏洞

Google已发布紧急更新,修复在零日攻击中被利用的高危Chrome漏洞,这是自今年年初以来首次修补此类安全缺陷。

Google在周五发布的安全通告中表示,“Google已知CVE-2026-2441的利用代码在野外存在”。

根据Chromium提交历史记录,这个使用后释放(use‑after‑free)漏洞(由安全研究员Shaheen Fazim报告)源于CSSFontFeatureValuesMap中的迭代器失效错误,CSSFontFeatureValuesMap是Chrome对CSS字体特性值的实现。成功利用后,攻击者可导致浏览器崩溃、渲染问题、数据损坏或其他未定义行为。

提交信息还指出,CVE-2026-2441的补丁解决了“直接问题”,但还有“剩余工作”在bug 483936078中跟踪,这表明这可能是临时修复,或相关问题仍需进一步处理。

该补丁在多个提交中被标记为“cherry‑picked”(或回移),说明它足够重要,直接包含在稳定版发布中,而不是等到下一个大版本(可能是因为该漏洞已在野外被利用)。

虽然Google发现攻击者在野外利用了此零日漏洞,但未披露更多细节。

通告中写道:“在大多数用户更新修复之前,漏洞细节和链接可能会保持受限。如果漏洞存在于第三方库且其他项目同样依赖但尚未修复,我们也会保持限制。”

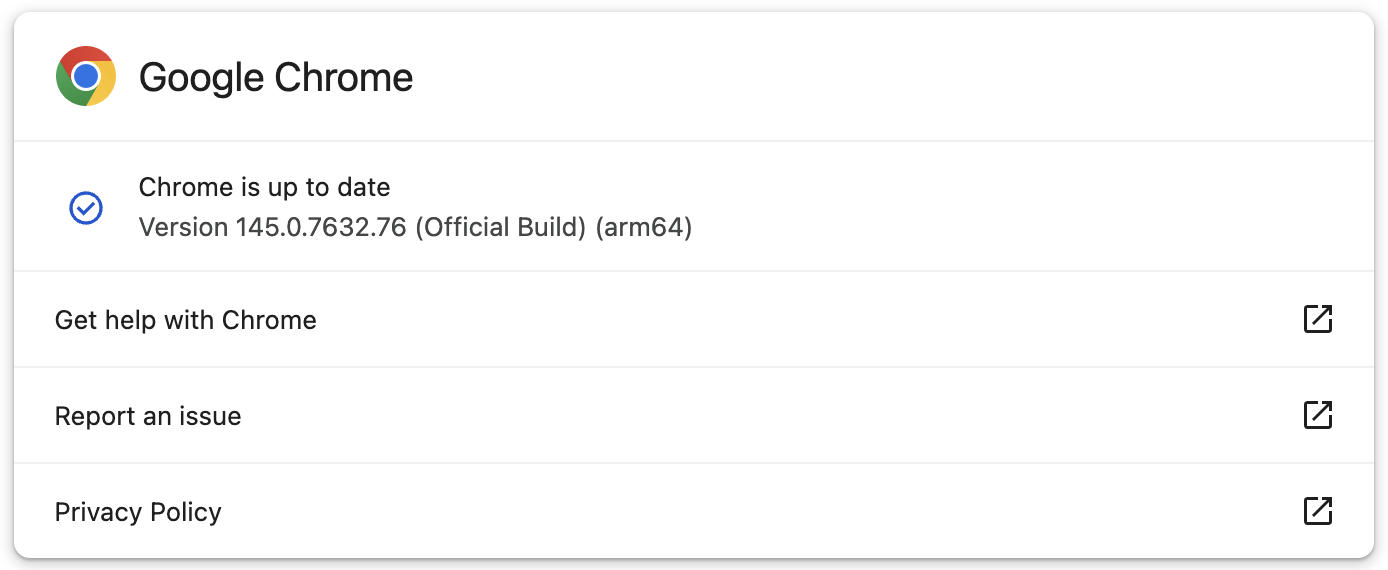

Google现已在Stable Desktop通道为用户修复此漏洞,新版本将在未来几天或几周内推送至Windows、macOS(145.0.7632.75/76)和Linux(144.0.7559.75)用户。

如果不想手动更新,也可以让Chrome在下次启动后自动检查并安装更新。

虽然这是2026年首次被积极利用并修补的Chrome安全漏洞,但去年Google共修复了八个在野外被利用的零日漏洞,其中许多由公司威胁分析小组(TAG)报告,该团队以追踪针对高风险目标的间谍软件攻击中的零日而闻名。

The Last 24 Hours | 安全无小事

The Last 24 Hours | 安全无小事