邮寄信件针对 Trezor 和 Ledger 用户的加密盗窃攻击

威胁行为者正在发送伪装成 Trezor 和 Ledger(加密硬件钱包制造商)的实体信件,诱骗用户在加密盗窃攻击中提交恢复短语。

这些钓鱼信件声称收件人必须完成强制性的“身份验证检查”或“交易检查”,否则将失去钱包功能,制造紧迫感,迫使受害者扫描指向恶意网站的二维码。

邮寄二维码加密诈骗

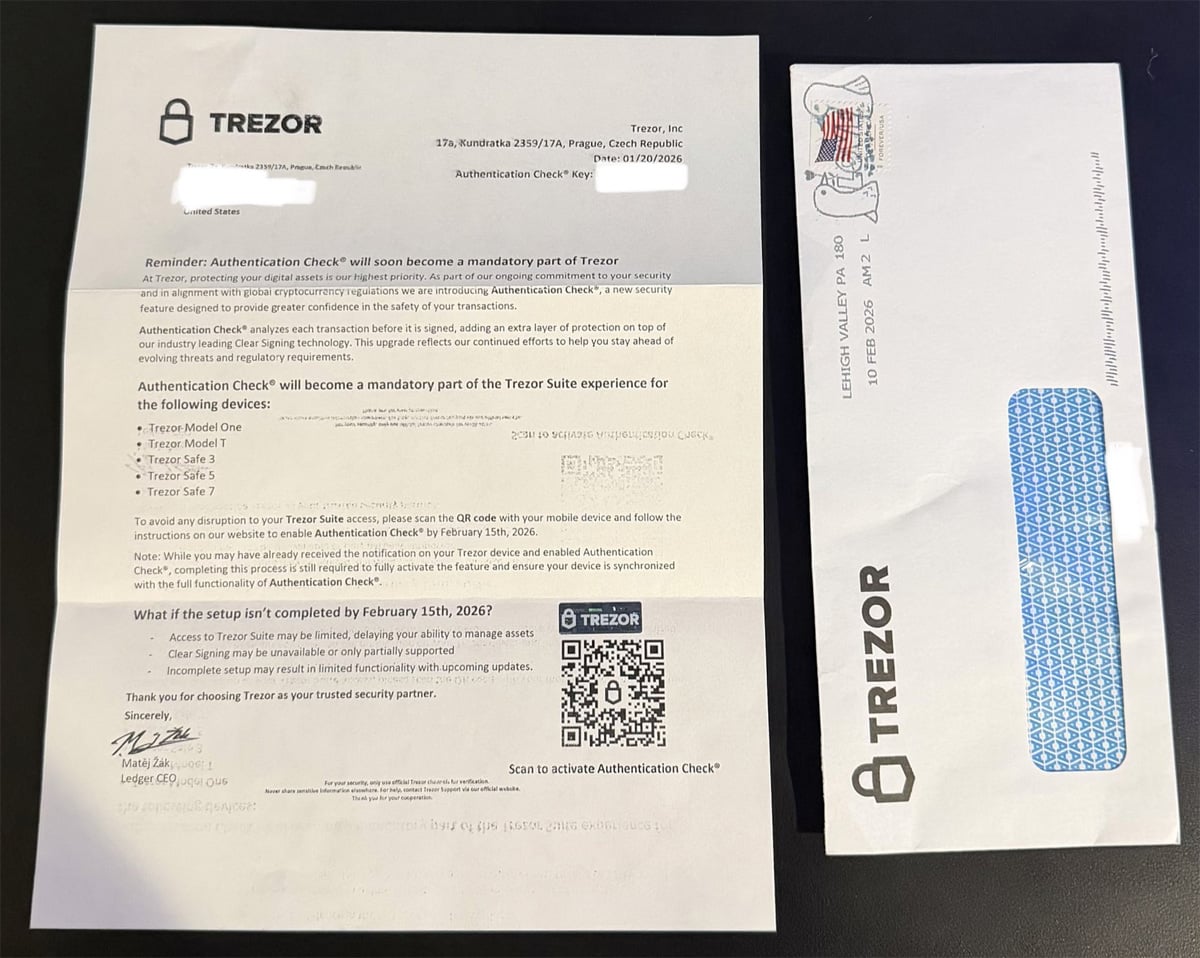

硬件钱包用户报告收到印有信头的邮寄信件,冒充 Trezor 和 Ledger 安全合规团队的官方通信。

目前尚不清楚这些信件的目标标准,但 Trezor 和 Ledger 在过去几年均遭遇数据泄露,导致客户联系信息被曝光。

一封冒充 Trezor 的信件被网络安全专家 Dmitry Smilyanets 收到,声称“身份验证检查”将很快成为 Trezor 的强制性部分,警告用户在 2026 年 2 月 15 日之前完成,否则将失去设备功能。

“为避免对您的 Trezor Suite 访问产生任何中断,请使用移动设备扫描二维码,并按照我们网站上的说明在 2026 年 2 月 15 日之前启用身份验证检查,”冒充信件如此写道。

“注意:即使您已在 Trezor 设备上收到通知并启用了身份验证检查,仍需完成此过程以完全激活功能并确保设备与身份验证检查的全部功能同步。”

另一封以 Ledger 为主题的信件在 X(Twitter)上被分享,声称“交易检查”将很快成为强制性,并警告用户在 2025 年 10 月 15 日之前扫描二维码以启用该功能,避免中断。

扫描二维码会将受害者引导至冒充官方 Trezor 和 Ledger 设置页面的钓鱼站点,包括:

- https://trezor.authentication-check[.]io/

- https://ledger.setuptransactioncheck[.]com/

撰写时,Ledger 的钓鱼域已下线,而 Trezor 的钓鱼站点仍在线,但已被 Cloudflare 标记为钓鱼站点。

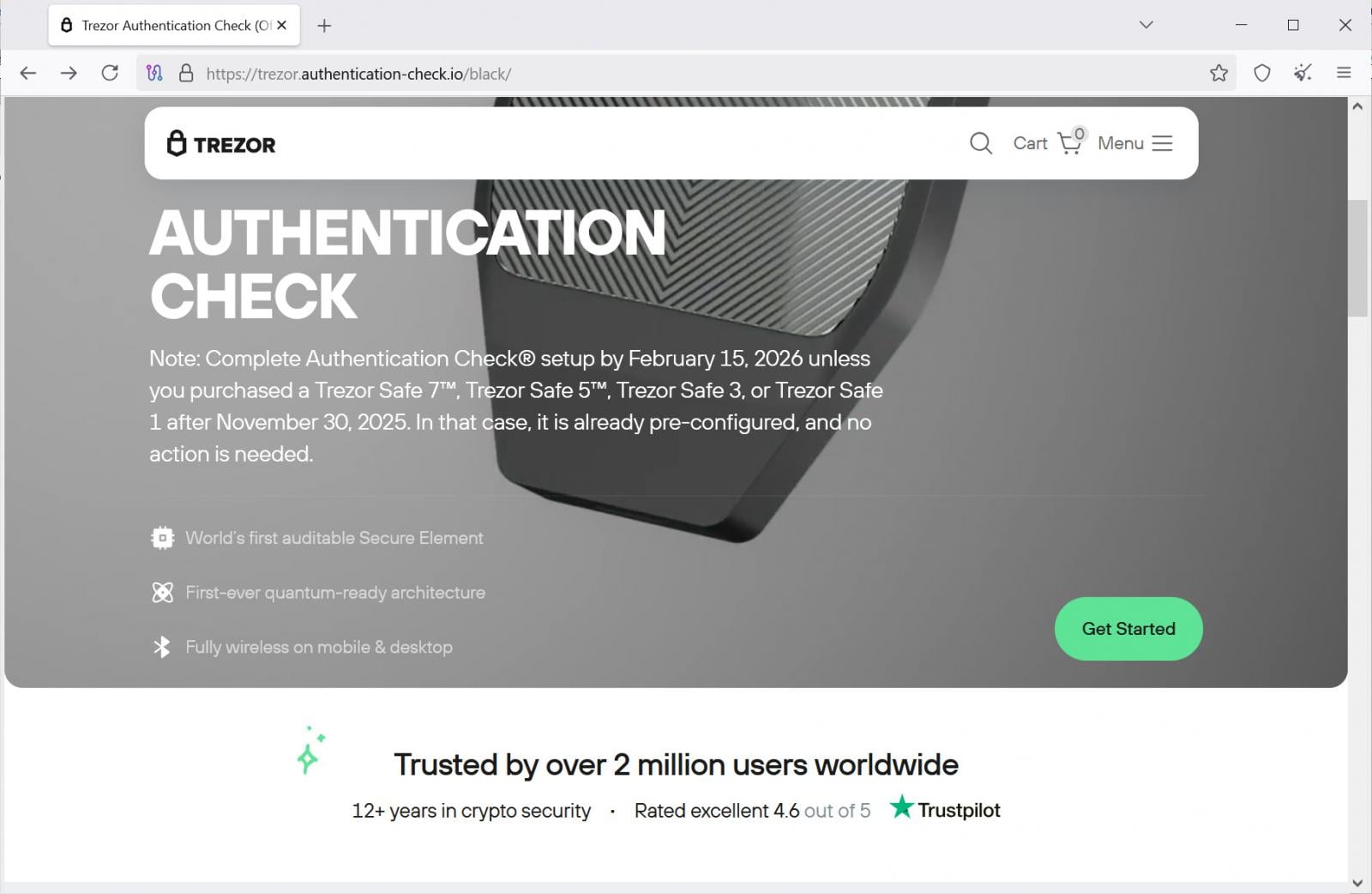

Trezor 钓鱼页面显示警告,要求用户在 2026 年 2 月 15 日之前完成身份验证检查,内容如下:

“除非您在 2025 年 11 月 30 日之后购买了 Trezor Safe 7、Trezor Safe 5、Trezor Safe 3 或 Trezor Safe 1,否则请在 2026 年 2 月 15 日之前完成身份验证检查设置。若已购买上述设备,则已预配置,无需操作,”钓鱼站点如此写道。

点击“开始使用”按钮会进入另一个页面,警告用户如果未完成身份验证过程,可能导致 Trezor 访问受限或被阻止、交易签名错误以及未来 Trezor 更新受阻。

这些警告旨在制造进一步紧迫感,使受害者继续进行设置的下一步。

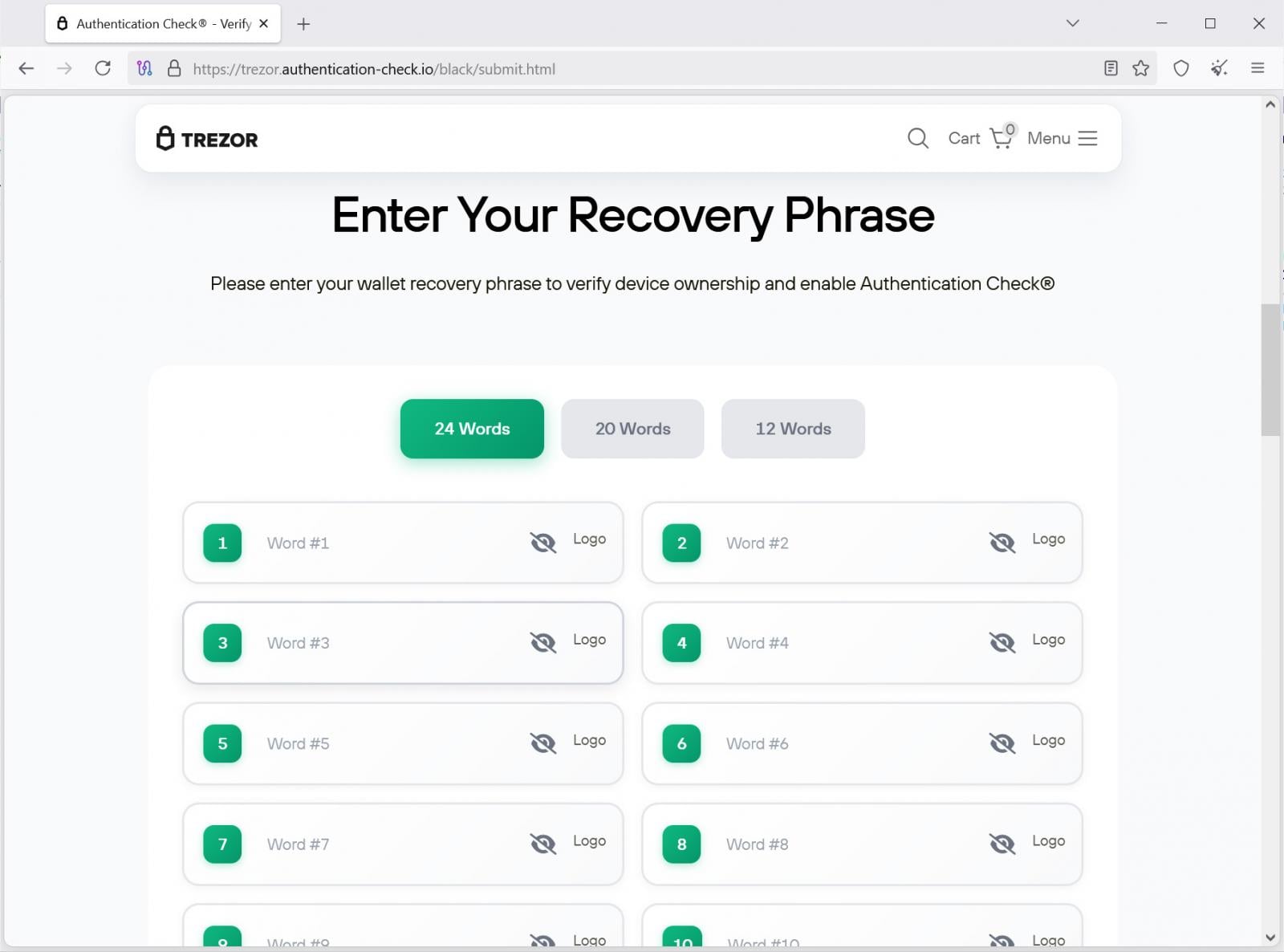

如果受害者继续,他们会被带到最终的钓鱼页面,要求输入钱包恢复短语。

该页面允许用户输入 24、20 或 12 词的恢复短语,并声称此信息用于验证设备所有权并启用身份验证功能。

一旦输入,恢复短语会通过后端 API 端点 https://trezor.authentication-check[.]io/black/api/send.php 发送给威胁行为者。

这使攻击者能够将受害者的钱包导入自己的设备并窃取其中的资金。

虽然针对 Trezor 和 Ledger 用户的钓鱼邮件很常见,但实体邮件钓鱼活动仍相对罕见。

2021 年,威胁行为者曾邮寄改装的 Ledger 设备,旨在在设置过程中窃取恢复短语。

2024 年四月亦有类似的邮寄钓鱼活动针对 Ledger 用户被报道。

永不共享恢复短语

硬件钱包的恢复短语,也称为种子短语,是控制加密钱包私钥的文本表示。

因此,任何拥有恢复短语的人都能完全控制钱包及其资金。

Trezor 和 Ledger 等硬件钱包制造商永远不会要求用户输入、扫描、上传或共享其恢复短语。

恢复短语应在硬件钱包设备上直接输入以恢复钱包,绝不能在电脑、移动设备或网站上输入。

The Last 24 Hours | 安全无小事

The Last 24 Hours | 安全无小事