CTM360:Lumma Stealer 与 Ninja Browser 恶意软件活动滥用 Google Groups

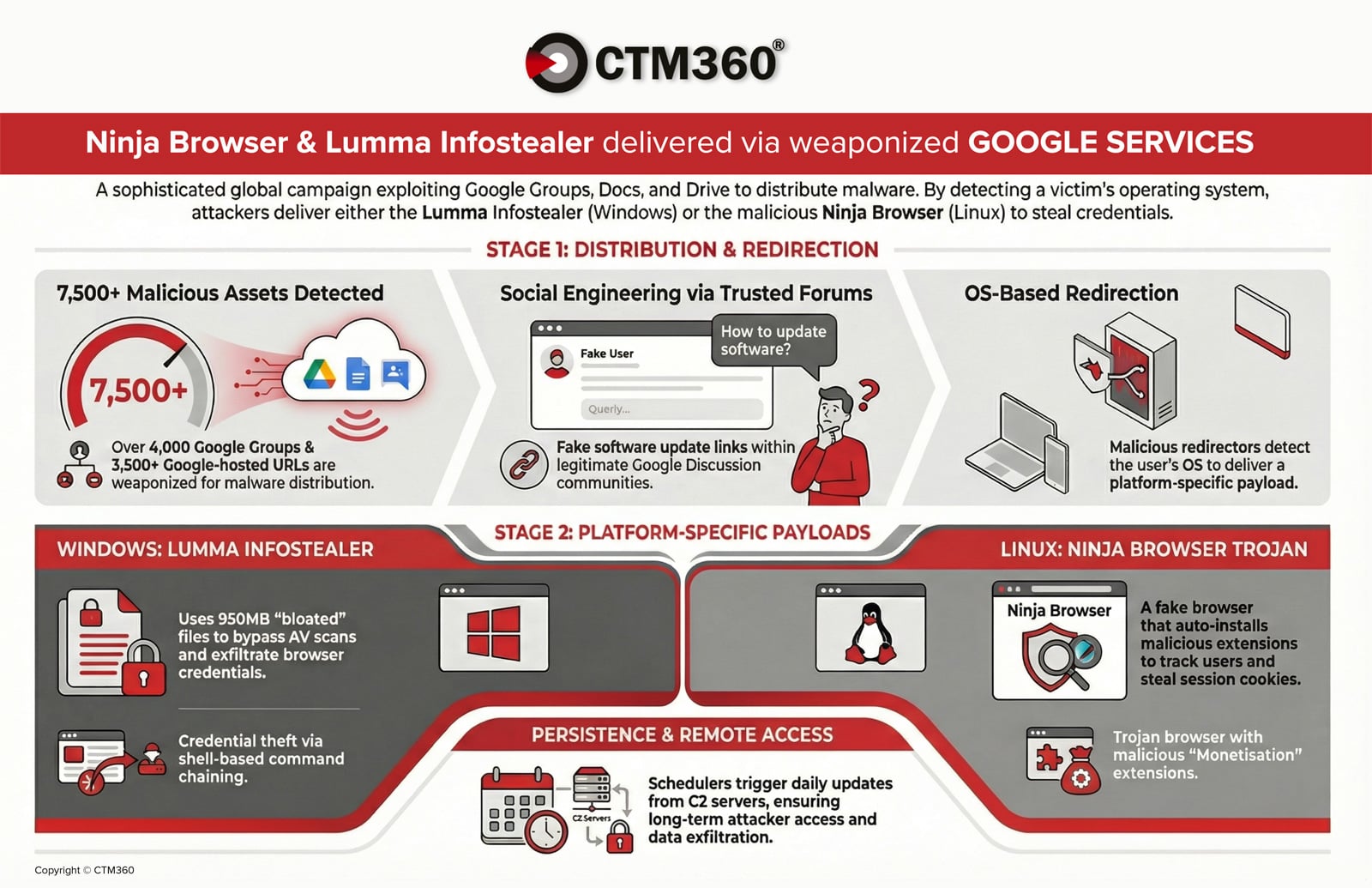

CTM360 报告称,超过 4,000 个恶意 Google Groups 与 3,500 条 Google 托管的 URL 正在被用于针对全球组织的活跃恶意软件活动。

攻击者滥用 Google 的可信生态系统分发窃取凭证的恶意软件,并在受感染设备上建立持久访问。

该活动具有全球性,攻击者在帖子中嵌入组织名称和行业关键词,以提升可信度并诱导下载。

完整报告链接:https://www.ctm360.com/reports/ninja-browser-lumma-infostealer

活动工作原理

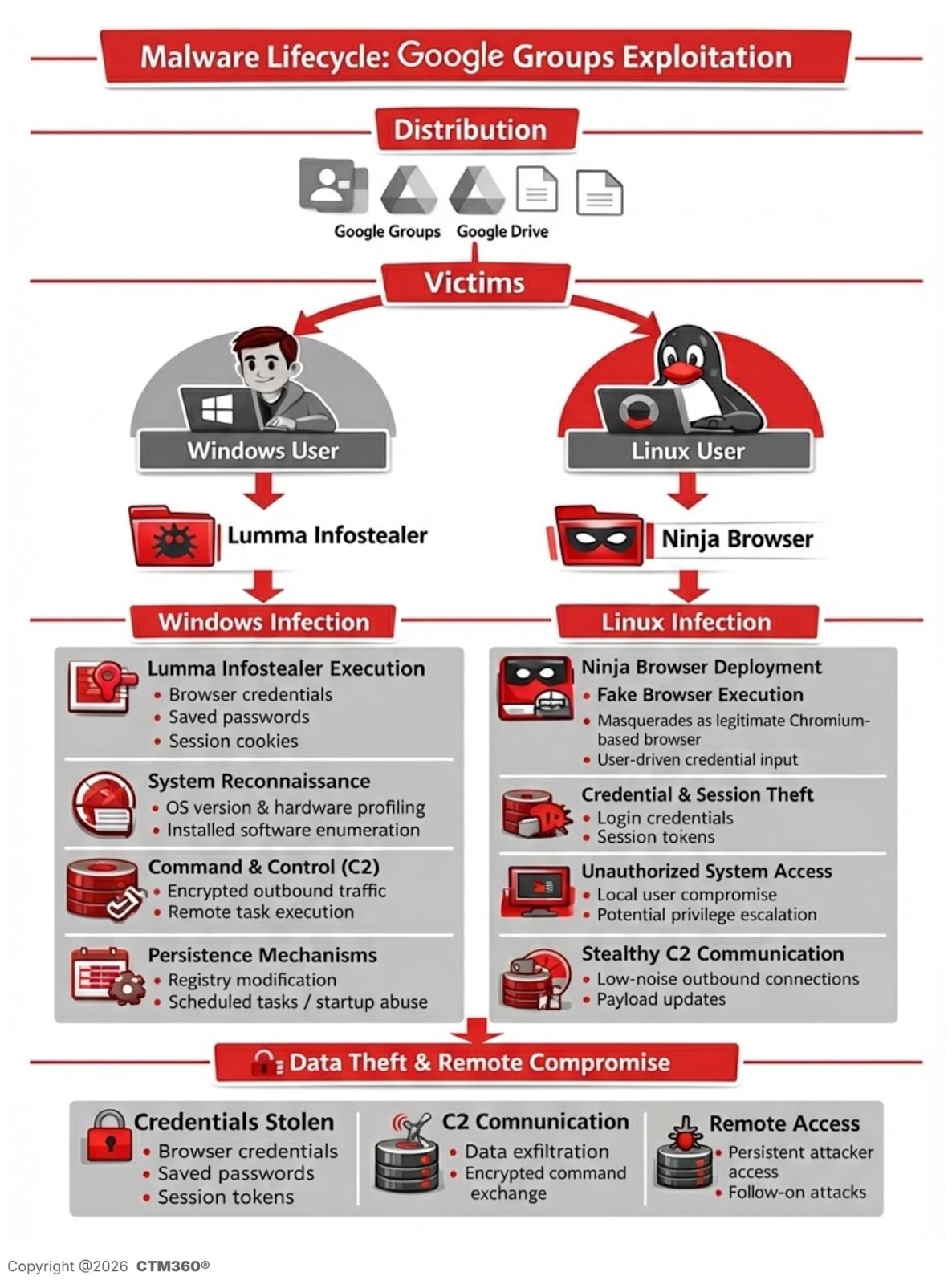

攻击链始于 Google Groups 内的社交工程。威胁行为者渗透行业相关论坛,发布看似合法的技术讨论,涉及网络问题、认证错误或软件配置等话题。

在这些帖子中,攻击者嵌入伪装的下载链接,例如:“Download {Organization_Name} for Windows 10”。

为规避检测,他们使用 URL 缩短服务或通过 Docs 与 Drive 的 Google 托管重定向器。重定向器会检测受害者的操作系统,并根据 Windows 或 Linux 投送不同的载荷。

Windows 感染流程:Lumma 信息窃取器

针对 Windows 用户,活动投放一个受密码保护的压缩包,托管在恶意文件共享基础设施上。

超大压缩包规避检测

解压后约 950 MB,实际恶意载荷仅约 33 MB。研究人员发现可执行文件被填充了大量空字节,以超出杀毒软件的文件大小扫描阈值并干扰静态分析。

基于 AutoIt 的重组

执行后,恶意软件会:

- 重新组装被分割的二进制文件。

- 启动 AutoIt 编译的可执行文件。

- 解密并在内存中执行载荷。

其行为与商业售卖的 Lumma Stealer 信息窃取器相符。

观察到的行为包括:

- 窃取浏览器凭证。

- 收集会话 Cookie。

- 通过 Shell 执行命令。

- 向 C2 基础设施(如 healgeni.live)发送 HTTP POST 请求。

- 使用 multipart/form-data POST 请求掩盖泄露内容。

CTM360 还识别出多个关联的 IP 地址和与 Lumma‑stealer 载荷相关的 SHA‑256 哈希。

Linux 感染流程:被植入后门的 “Ninja Browser”

Linux 用户被重定向下载一个基于 Chromium 的浏览器,品牌为 “Ninja Browser”。

该软件声称是注重隐私的浏览器,内置匿名功能。

然而分析表明,它会在未获用户同意的情况下静默安装恶意扩展,并实现隐藏的持久化机制,便于攻击者后续入侵。

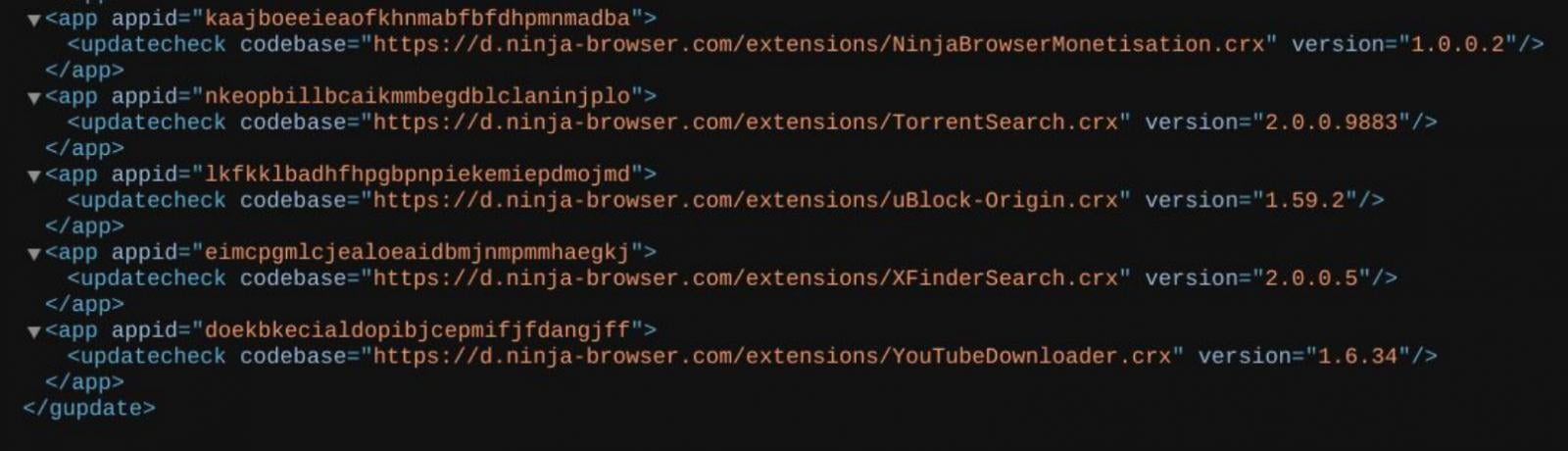

恶意扩展行为

名为 “NinjaBrowserMonetisation” 的内置扩展能够:

- 通过唯一标识符追踪用户。

- 向网页会话注入脚本。

- 加载远程内容。

- 操控浏览器标签页和 Cookie。

- 将数据外部存储。

该扩展使用 XOR 与类似 Base56 的编码对 JavaScript 进行高度混淆。

虽然当前未激活所有嵌入的域名,但基础设施显示其具备未来投放有效载荷的能力。

静默持久化机制

CTM360 还发现配置的计划任务用于:

- 每日轮询攻击者控制的服务器。

- 在不提示用户的情况下静默安装更新。

- 维持长期持久化。

此外,浏览器默认使用名为 “X‑Finder” 的俄罗斯搜索引擎,并重定向至另一个可疑的 AI 主题搜索页面。

相关基础设施关联的域名包括:

- ninja-browser.com

- nb-download.com

- nbdownload.space

活动基础设施与妥协指示器

CTM360 将该活动关联至以下基础设施:

IP 地址:

- 152.42.139.18

- 89.111.170.100

C2 域名:

- healgeni.live

报告中列出了多条与凭证窃取和信息窃取器分发相关的 SHA‑256 哈希及域名。

对组织的风险

Lumma Stealer 风险

- 凭证与会话令牌被窃取。

- 账户被劫持。

- 金融诈骗。

- 在企业环境中横向移动。

Ninja Browser 风险

- 静默凭证收集。

- 远程命令执行。

- 类似后门的持久化。

- 未经用户同意的恶意自动更新。

由于该活动滥用 Google 托管服务,攻击能够绕过传统基于信任的过滤机制,提升用户对恶意内容的信任度。

防御建议

CTM360 建议组织:

- 检查缩短的 URL 以及 Google Docs/Drive 的重定向链。

- 在防火墙和 EDR 层面阻断相关 IOC。

- 教育用户不要从公共论坛或未经验证的来源下载软件。

- 监控终端上的计划任务创建。

- 审计浏览器扩展的安装情况。

该活动凸显了攻击者日益将可信 SaaS 平台武器化,用作投送基础设施以规避检测的趋势。

研究背景

上述发现已在 CTM360 2026 年 2 月的威胁情报报告《Ninja Browser 与 Lumma 信息窃取器通过武器化的 Google 服务投送》中发布。

完整报告链接:https://www.ctm360.com/reports/ninja-browser-lumma-infostealer

The Last 24 Hours | 安全无小事

The Last 24 Hours | 安全无小事